PANORAMA

- default admin account : admin/admin

- 로그인하면 패스워드를 변경하라고 한다.

패스워드 복잡도 설정이 디폴트로 되어 있는 것 같다

- PA-VM과 동일하게 세팅해준다.

- mgmt ip변경 : set deviceconfig system ip-address 192.168.146.111 netmask 255.255.255.0 default-gateway 192.168.146.254

- 고정 IP 설정 : set deviceconfig system type static

파노라마와의 연동을 위해 license가 필요하다. (엔지니어의 지원을 받았다 > <)

라이센스 등록을 위해 Panorama와 VM-Series 모두 업데이트 서버와 통신을 해야하며, 당연하게도 DNS 서버가 세팅이 되어 있어야 한다.

아래처럼 DNS를 GUI에서 등록해도 되며, CLI에서 MGMT IP설정과 동일하게 DNS 서버를 설정해줘도 된다.

이 과정에서 대역을 192.168.2.x/24으로 변경하였다.

CLI > Configure mode

set deviceconfig system dns-setting servers primary 8.8.8.8 secondary 8.8.4.4

Setup > Services > DNS Server

Serial Key도 등록해준다. Panorama 연동을 위해선 시리얼키가 필요하다.

Setup > Management > General Settings > Serial Number

Setup > Licenses > Activate feature using authorization code

라이센스가 활성화 되면, 각 장비들의 시리얼 키를 PANORAMA에 등록해줘야 한다.

또한, Generate Auth Key를 눌러서 나온 Auth Key를 각 방화벽 장비에서 Panorama 설정에 적용해야 한다.

아마도 10버전부터 필요한 것 같다. (9.1.14-h4 버전까진 Auth Key 입력 X)

PANORAMA > Managed Devices > Summary > Add

Commit도 진행

Paloalto 방화벽을 세팅 해주자.

Panorama IP와 Auth Key를 넣어주면 된다.

commit은 당연히 ㄱㄱ

DEVICE > Setup > Management > Panorama Settings

만약 Auth Key를 넣지 않는다면, 아래의 에러 메시지를 보게 된다.

Panorama에서 정상적으로 연동 되었는지 확인해보자

Device Group & Templates

관리서버의 목적인 PANORAMA.

Device Group을 만들어서 정책 및 객체에 대한 관리를 할 수 있다.

최대 4개의 트리형식의 계층을 만들 수 있으며, 상위 계층의 속성을 하위 계층이 상속 받는 구조이다.

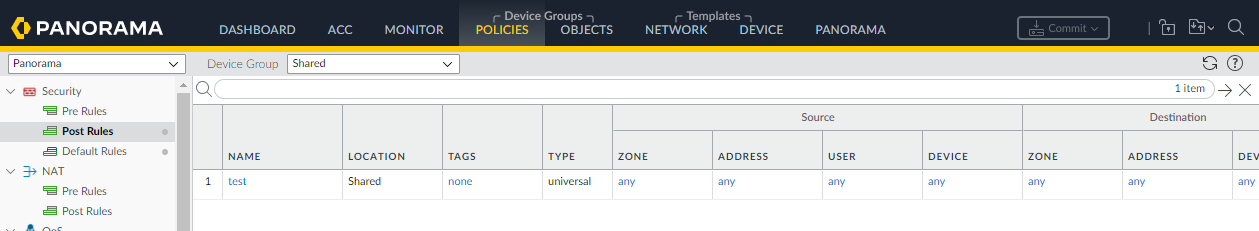

Device Group을 생성하면 아래 이미지처럼 Device Group(Policy, Objects) 탭이 생성 된다.

또한, Template 및 Template Stack을 만들어 공통적인 설정이 필요한 여러 방화벽에 Network와 Device에 대한 설정을 배포할 수 있다.Template Stack은 최대 8개의 Template을 결합하여 우선순위에 맞게 적용할 수 있다.

이제 설정을 해보자.

PANORAMA에 각 방화벽 장비의 설정을 밀어 넣어 준다.

Setup > Operations > Import

자동으로 template과 template-stack이 생성되는데, 환경에 맞게 커스텀 해주자.

Setup > Templates

Device Group 도 환경에 맞게 해주자.

그리고 Panorama의 설정을 export 해주자.

이로써 Panorama에서 설정을 각 장비로 밀어 넣어줄 수 있다.

Setup>Operations

상태를 확인 해보자.

Managed Devices > Summary

PANORAMA에서 Template에 해당하는 인터페이스 설정, Device Group에 해당하는 Policies 설정을 진행한다.

- Templates

- Device Group

'보안 > 보안솔루션' 카테고리의 다른 글

| 5. 팔로알토 NGFW - Log Collector 설정 (0) | 2022.12.20 |

|---|---|

| 4. 팔로알토 NGFW - OS Upgrade (0) | 2022.12.15 |

| checkpoint url filtering (HTTPS inspection X) (0) | 2022.06.30 |

| 2. 팔로알토 NGFW - 초기 세팅 (0) | 2022.05.19 |

| SASE (0) | 2022.05.19 |