CLI

- 초기 계정정보 : admin/admin

- 초기 IP : 192.168.1.1/24 (URL 접속 가능)

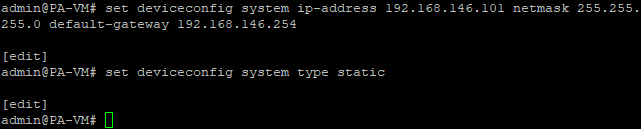

- mgmt ip변경 : set deviceconfig system ip-address 192.168.146.101 netmask 255.255.255.0 default-gateway 192.168.146.2

- 고정 IP 변경 : set deviceconfig system type static

GUI

- 패스워드 변경 : Device > Administators

- DNS, NTP 설정 : Device > Setup > Services > 톱니바퀴

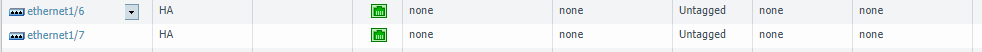

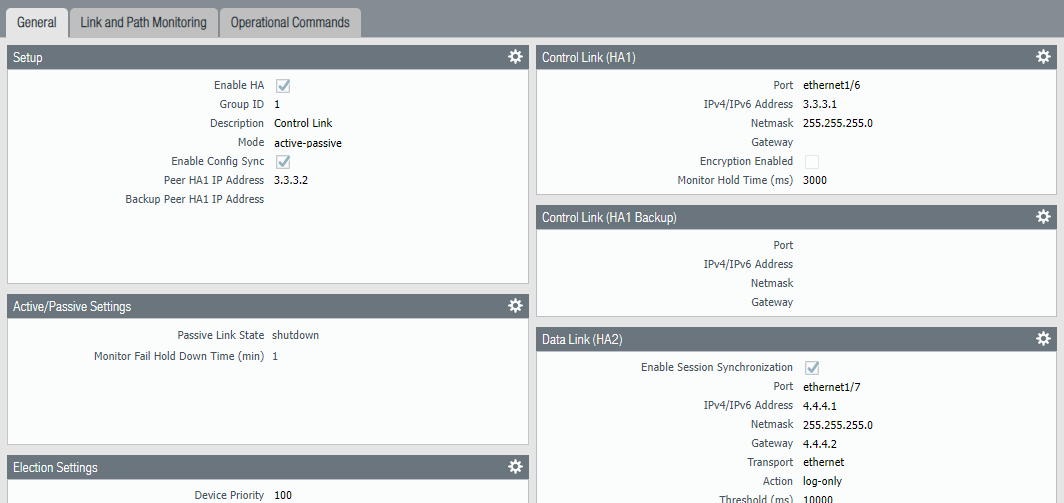

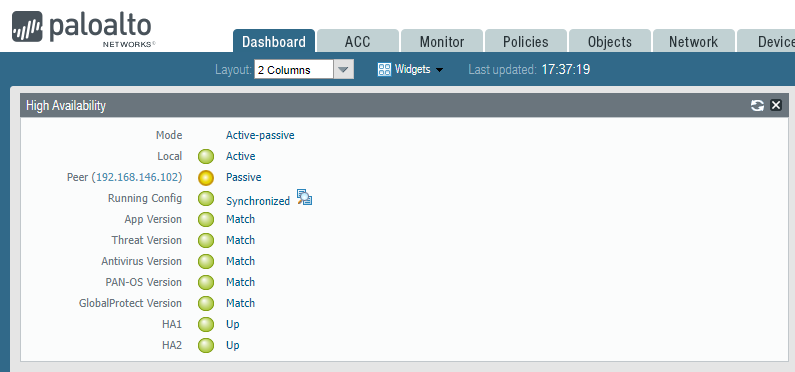

- HA : Control Link, Data Link 설정

- HA1는 헬로패킷, HeartBeat, 라우팅, User-ID, HA상태정보 등을 서로 교환할 때 쓰이는 링크이다. Control Link라고도 한다.

- HA2는 DataLink라고 하며 세션, 포워딩 테이블, IPsec 정보, ARP 테이블을 동기화 한다.

- 현재 테스트는 L3 A-S모드로 하지만, A-A로 구성할 경우 트래픽 전달을 위한 HA3링크도 필요하다. 이는 Packet-Forwarding Link 라고 한다.

- Active-Passive 모드로 설정하고, HA1, HA2를 각각 분리된 인터페이스로 설정해보자.

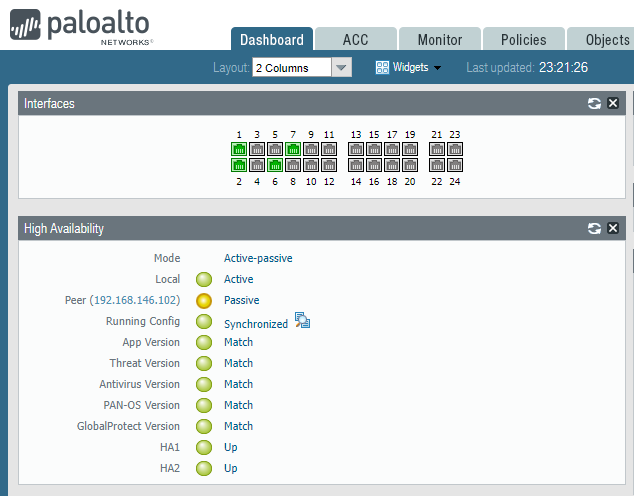

- HA가 맺어진 것을 볼 수 있다.

- Hsrp, Vrrp처럼 디바이스의 Priority를 설정해줄 수 있다. 설정하지 않는다면 이렇게 2번 장비가 Active가 될 수도 있다.

- 2번 장비를 서스펜드 했다가 다시 풀어준다.

- 1번 장비가 Acitve가 되었다!! 다음부턴 Priority와 preempt 설정도 해주자!

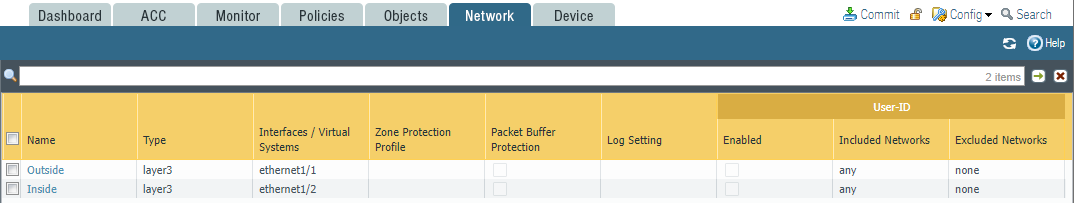

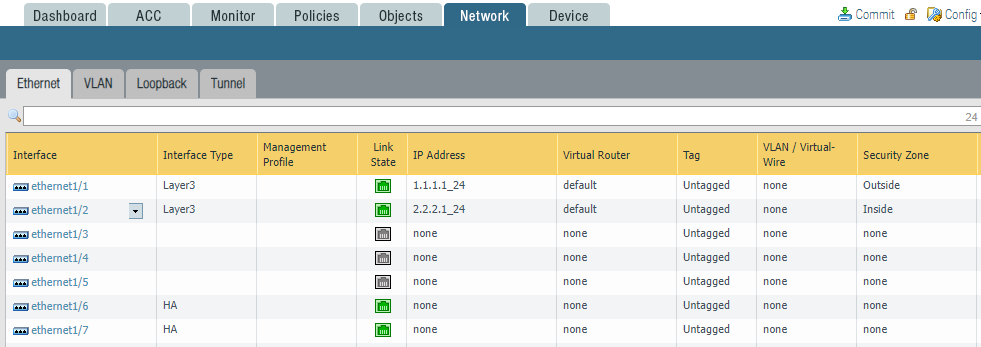

- Zone, Interface 설정 : Network > Interface or Netwokr >Zone

- HA 전용 포트가 없어, 인밴드로 설정해주었다.

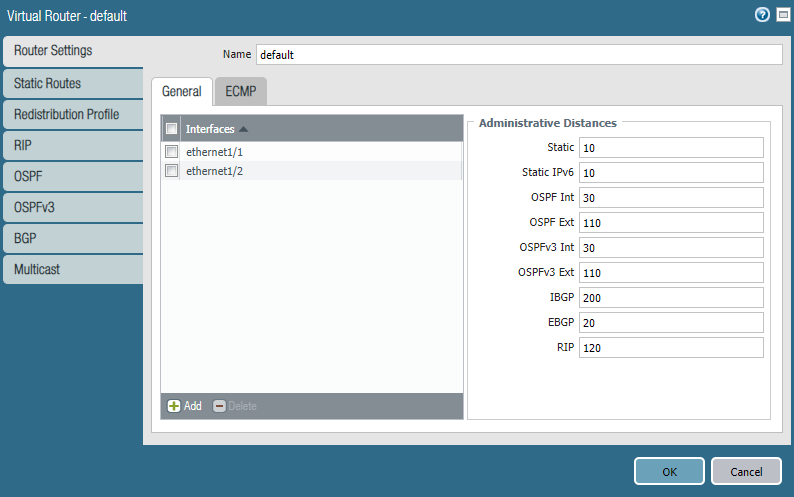

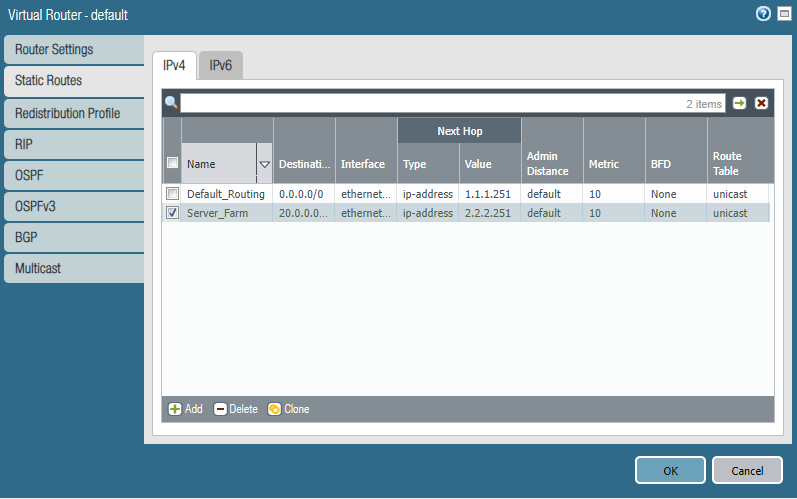

- Virtual Router 설정 : L3모드 사용시 가상라우터 설정 필요 Network > Virtual Routers

- VRF처럼 라우팅 테이블을 나눠서 구성할 수 있다.

방화벽을 구성했으니 ICMP라도 흘려보자

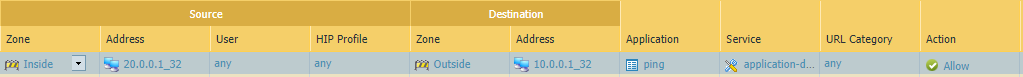

- 허용정책을 추가해보자. 하단의 PC에서 상단의 PC로의 핑만 허용해줬따.

20.0.0.1 >> 10.0.01 로의 통신만 허용했기에, 아래의 결과처럼 반대방향 통신은 되지 않는다.

처음부터 구성은 간만에 해본다.

재밌었다

아디오스

'보안 > 보안솔루션' 카테고리의 다른 글

| 3. 팔로알토 NGFW - Panorama 연동 (0) | 2022.12.07 |

|---|---|

| checkpoint url filtering (HTTPS inspection X) (0) | 2022.06.30 |

| SASE (0) | 2022.05.19 |

| ZeroTrust (0) | 2022.05.19 |

| CASB (0) | 2022.05.19 |