개요

- 모두가 알지만 한번 짚어보자면, WAF는 웹에 특화된 공격들을 시그니처 기반으로 차단하는 솔루션이다.

- AWS Native Service로 확장성 및 가용성이 좋음.

- ALB, CloudFront, API Gateway 등에 연결하여 공격에 대응할 수 있음

테스트는 ALB와 CloudFront로 했다. 참고로 피 같은 사비를 털어서 구매한 도메인으로 ACM 인증서를 발급받아서 테스트를 하였다.

- 유료/무료 Rule이 있으며, 필요한 Rule은 MarketPlace에서 구독 가능.

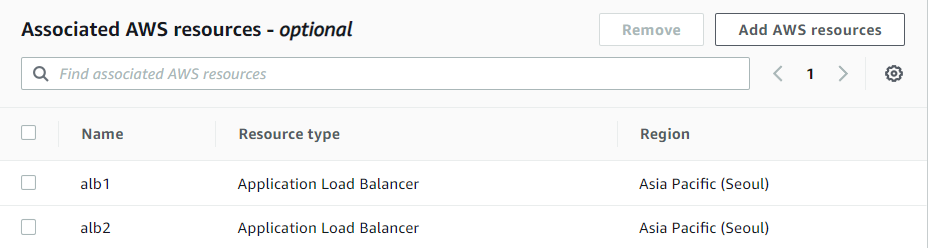

- 아래처럼 WAF에 ALB 2개 설정 가능 (이때, ALB가 보호 대상임)

ALB간 서비스가 달라 다른 정책을 매기고 싶을 때는, WAF를 별도로 생성해서 적용해야 할 듯.

테스트 - 스캐너 돌리고 어떤식으로 뜨는지 봐보자!

- Managed Rule과 Custom Rule 적용 가능.

- Managed Rule에 대한 탐지 결과를 확인하기 위해 OWASP ZAP으로 취약점 스캐닝

- Web ACL은 Capacity 1500까지 설정할 수 있음

- Free Rule 전체 적용 시 1900이 넘기에, 필요하다고 생각되는 룰을 선택해서 적용해야함

- ALB에 WAF 연결하여 테스트 진행.

- 총 27개의 리퀘스트 중 6개가 취약으로 드러났고, 해당하는 취약점 항목은 4개임 ( 아래 )

'네트워크 & 클라우드 > AWS' 카테고리의 다른 글

| [AWS-05] IAM 기초 (0) | 2022.09.08 |

|---|---|

| [AWS-04] Macie (0) | 2022.08.28 |

| [AWS.02-03] AWS Network Firewall (Suricata) (0) | 2022.07.21 |

| [AWS.02-02] AWS Network Firewall (테스트 요약) (0) | 2022.07.21 |

| [AWS.02-01] Network Firewall (0) | 2022.07.21 |