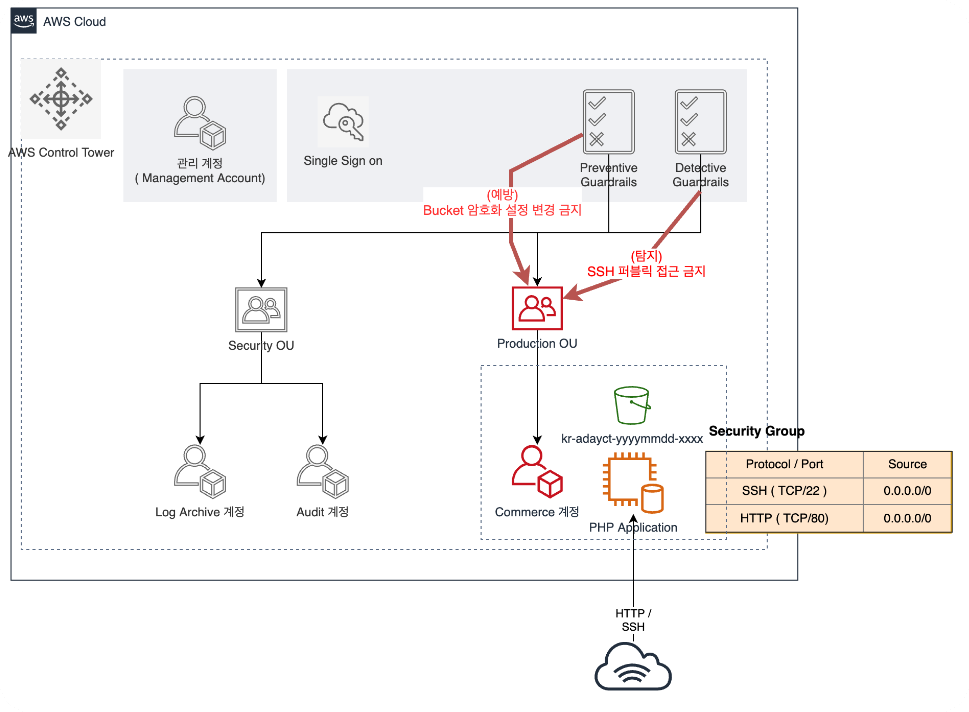

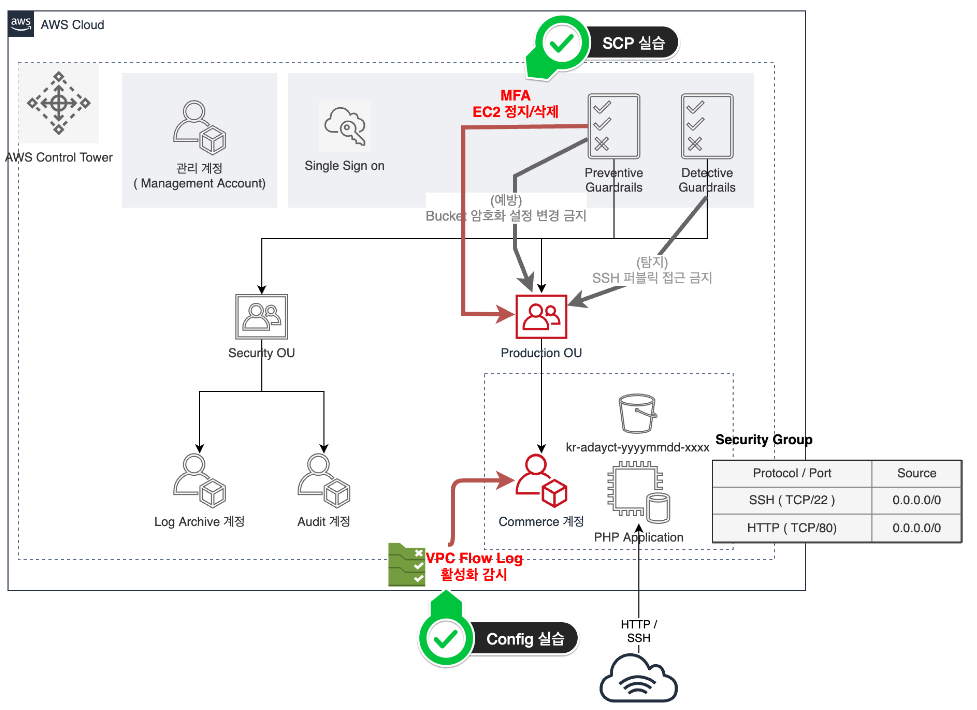

Detective Guardrails로 SSH를 통한 퍼블릭 접근을 금지시키고, Preventive Guardrails로 Bucket 암호화 설정을 변경 못하도록 금지시키는 실습을 해보겠다

1. Detection Guardrail 설정

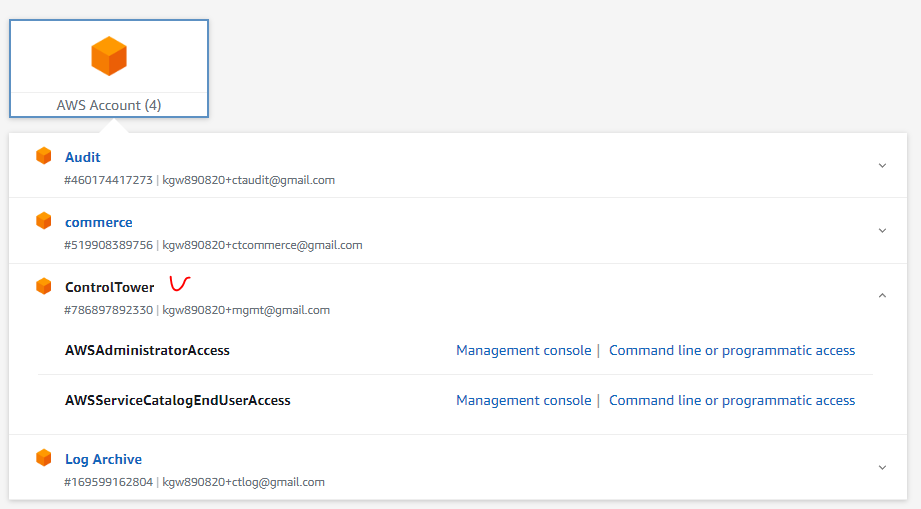

- SSO에서 ControlTower Admin역할로 콘솔 접근한다.

- 제어(GuardRail)에서 SSH를 검색한다.

- SSH를 통한 퍼블릭 접근을 탐지하는 Guardrail을 확인할 수 있다. 드가보자.

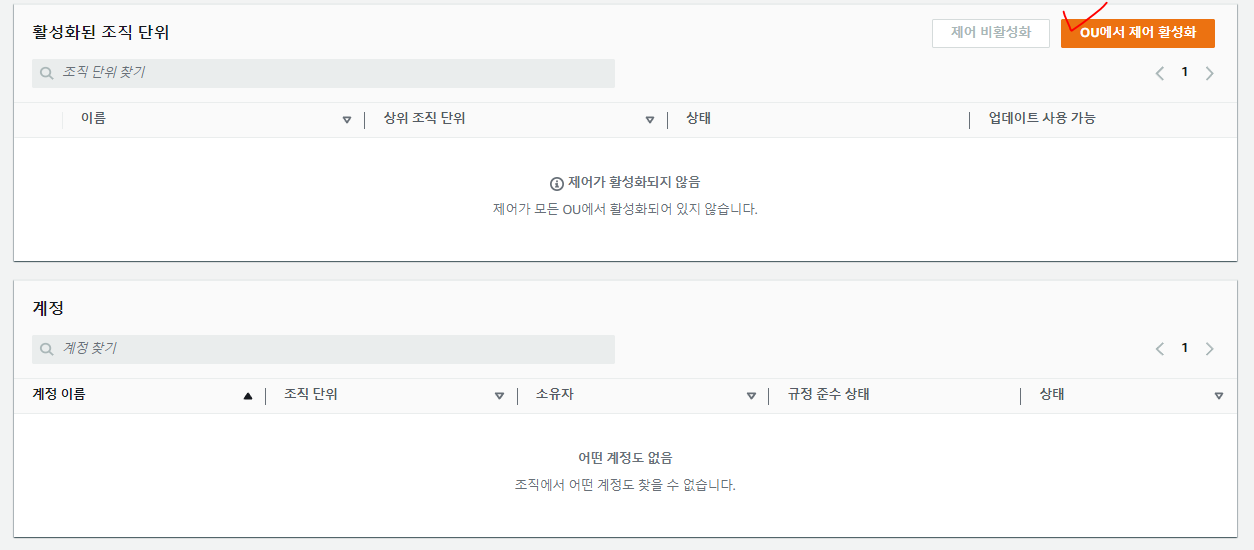

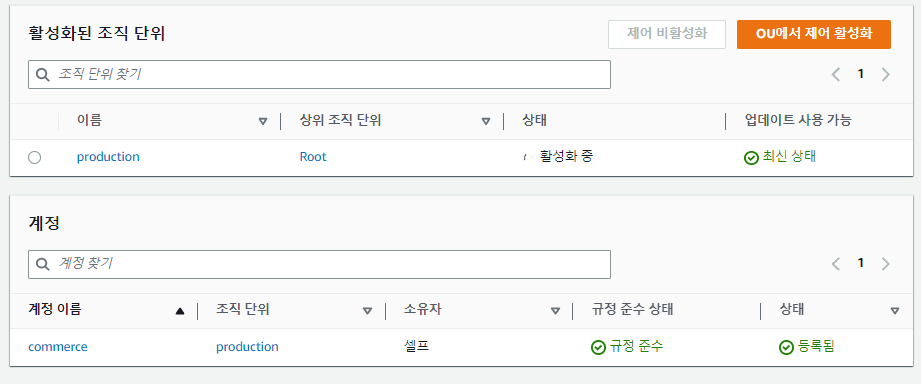

- Production OU를 활성화 해보자

- 시간이 지나면 활성화 된다.

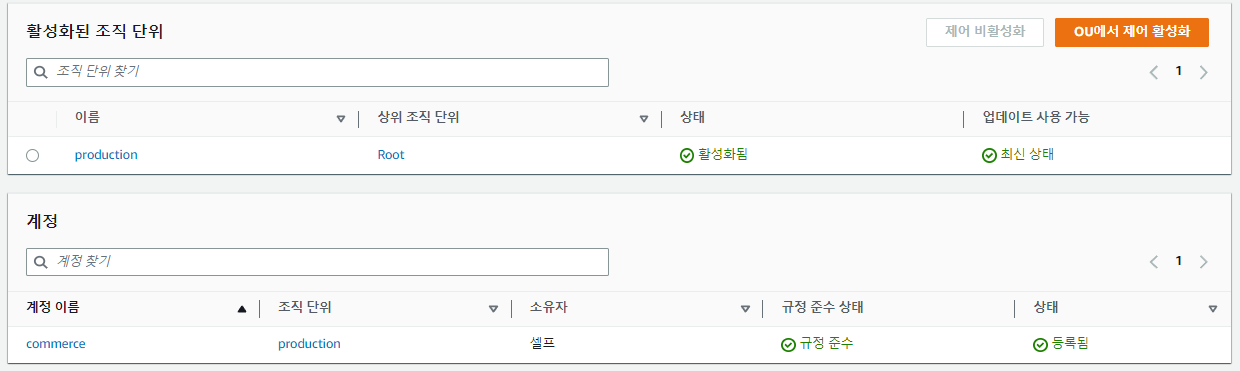

2. Prevention Guardrail 설정

- 이번엔 검색 안해도 찾아졌다.

- 이것도 활성화 시켜준다.

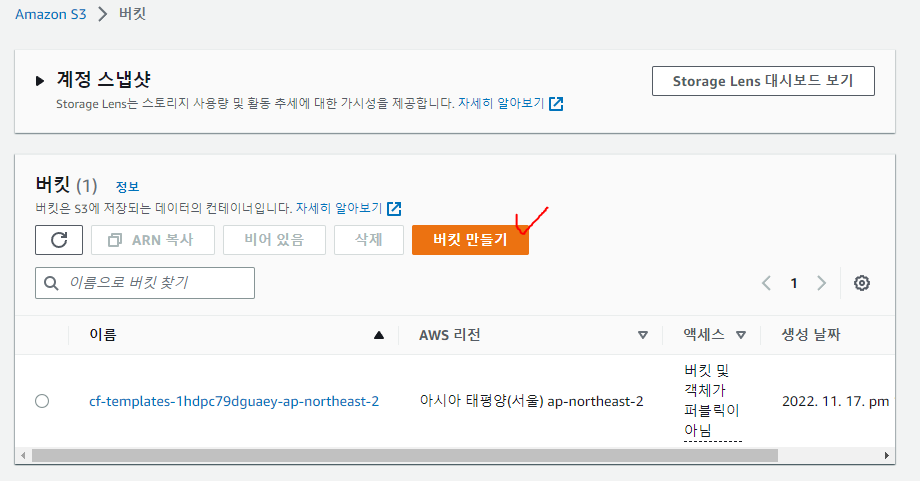

- SSO에서 Commerce 계정으로 로긴해보자

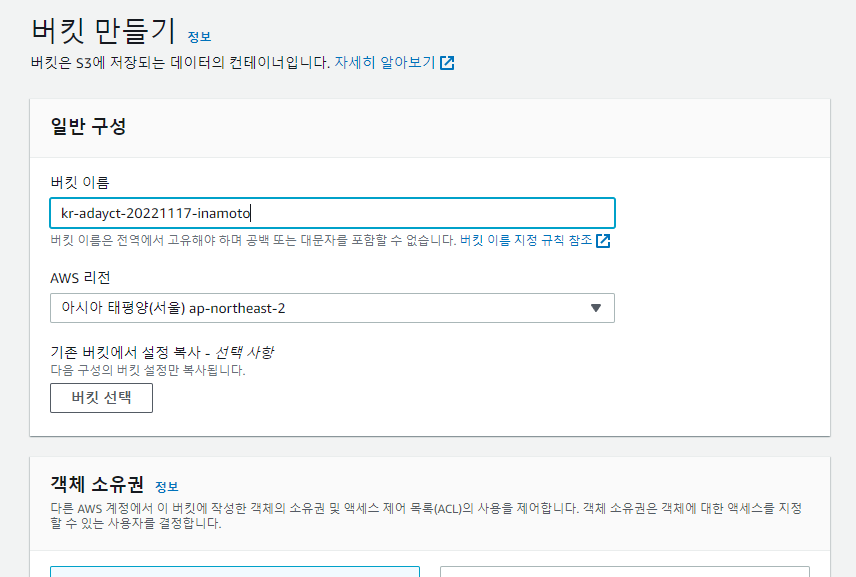

- S3에서 버킷을 생성해보자

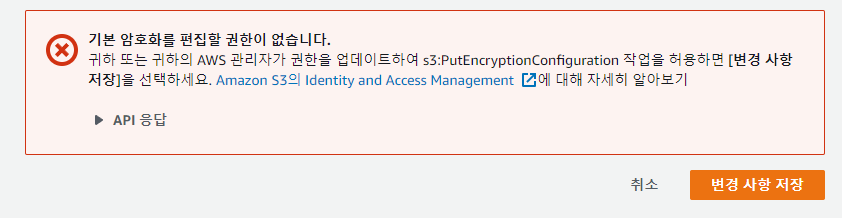

- 생성 된 버킷에 들어가서, 속성 탭을 클릭한다.

- 휠을 내리다 보면 '기본 암호화'가 보인다. 편집 해보자.

- ControlTower Admin 역할이 아니라서 변경이 안된다. 흐앙

앞선 기초장에서 얘기했듯이 가드레일은 추가하지 못한다.

enable, disable만 가능할뿐...

커스터마이징이 불가하기에 AWS config와 SCP에서 Rule 추가해야한다.

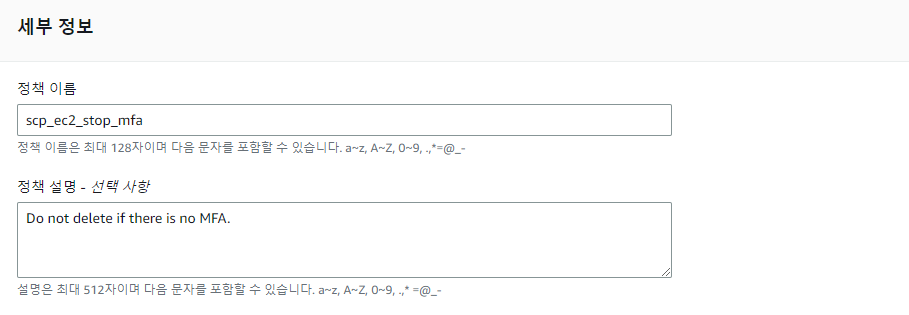

1. Prevention 정책

- MFA가 제출되지 않으면, EC2에 대한 삭제/정지를 못하게 제어를 해보자

- SSO 에서 AWSAdministratorAccess로 접근

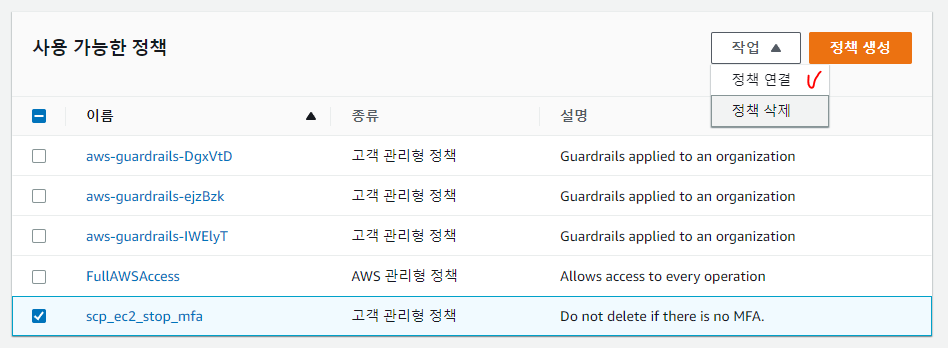

- OU에서 SCP로 드가자

- MFA 제출이 안됐을때(aws:MultiFactorAuthPresent: false), EC2 정지/종료(ec2:StopInstances, ec2:TeminateInstances)를 금지(Deny)하는 Policy 생성

- 정책 연결

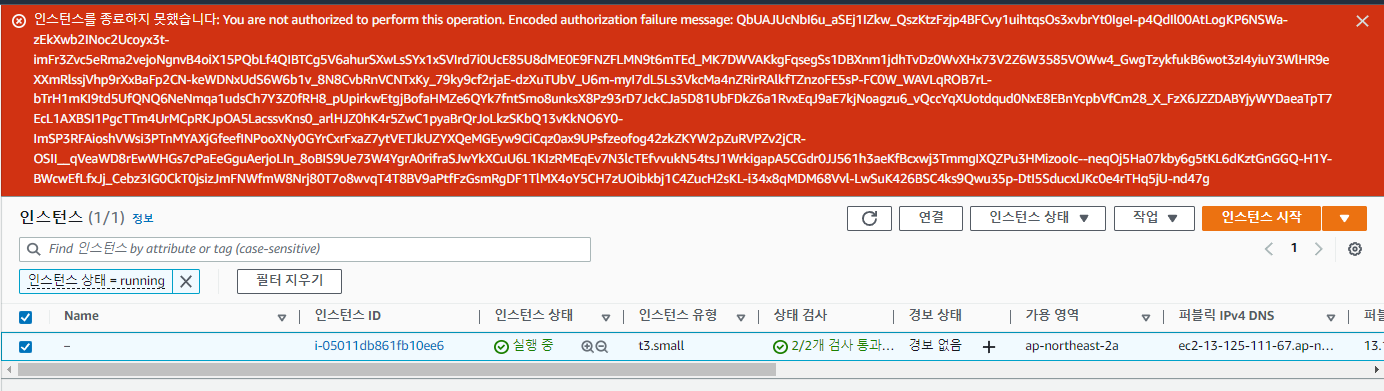

- 이제 commerce 계정으로 접속해서 SCP가 정상적으로 먹히는지 확인해보자

2. Detection 정책

- vpc flow log enable 상태를 모니터링 해서 컴플라이언스 위반 여부를 확인해보자

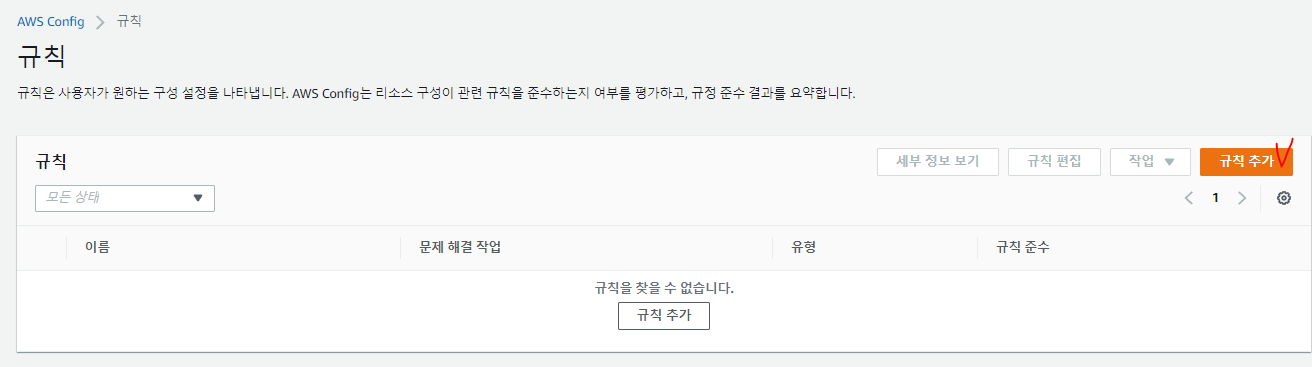

- ControlTower 계정으로 접속해서 AWS Config Rule 추가 ㄱㄱ

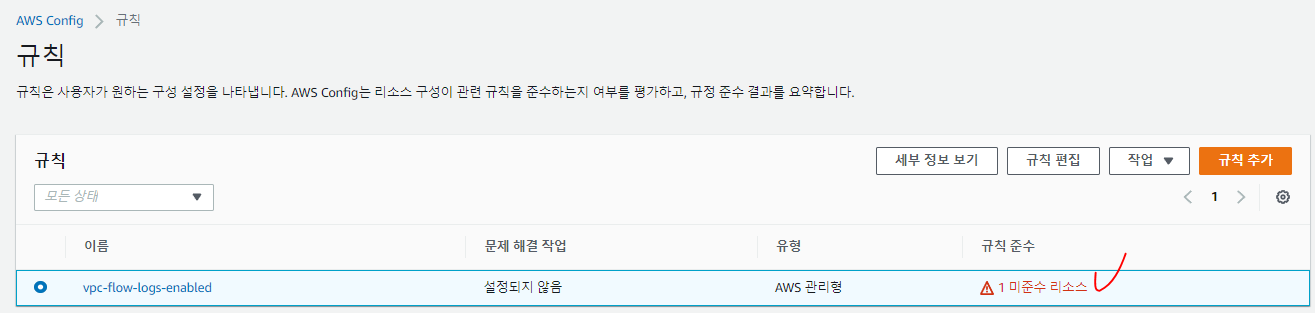

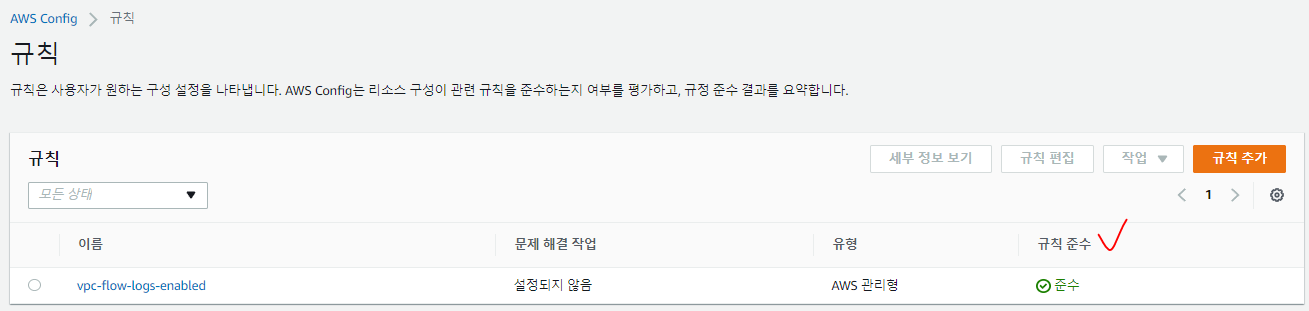

- vpc flow log를 enable하지 않았기에 1 미준수 리소스로 표기 된다.

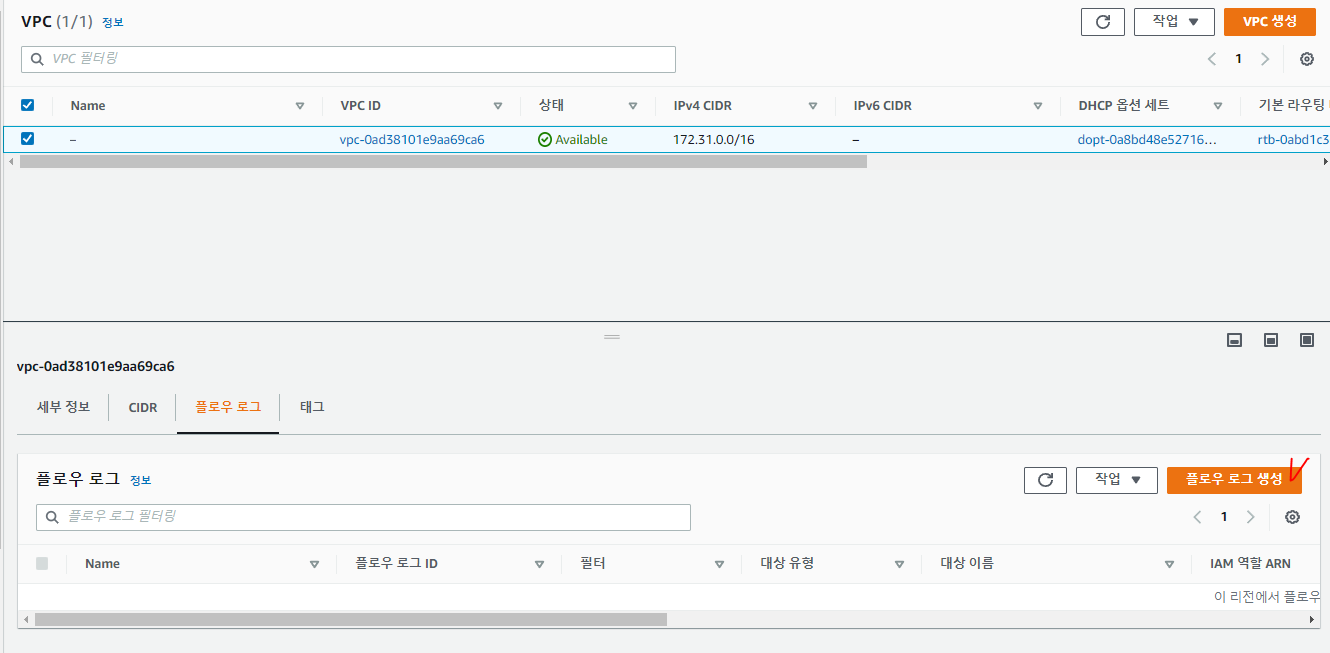

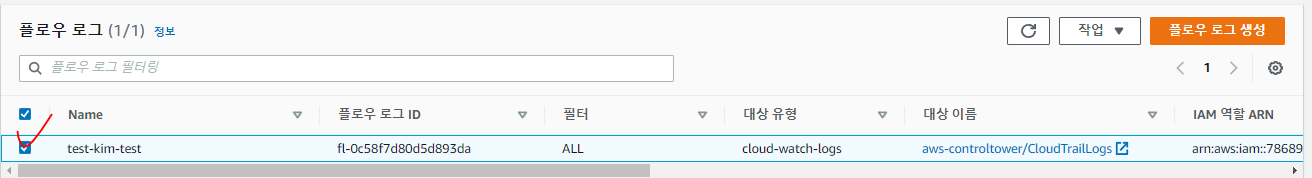

- vpc의 플로우 로그를 생성해보자

- 쨔란~

- vpc flowlog 생성 후 컴플라이언스 준수로 변경됨.

'네트워크 & 클라우드 > AWS' 카테고리의 다른 글

| [AWS-17] Network Firewall Resource Group (1) | 2023.02.15 |

|---|---|

| [AWS-16] ControlTower - 03.Customization (보류) (0) | 2022.11.21 |

| [AWS-16] ControlTower - 01.기초 (0) | 2022.11.15 |

| [AWS-15] EC2 프로세스가 죽으면 SLACK으로 알림받기 (0) | 2022.10.29 |

| [AWS-14] KMS(Key Management Service) - 작성중 (0) | 2022.10.26 |